Sau các cuộc tấn công vào Github , Google , Yahoo và Microsoft , các Hacker được cho là của TQ đang âm mưu tấn công vào iCloud của Apple bằng phương thức Man-in-the-middle(MITM).

Cuộc tấn công vào Google và Github mới đây sử dụng phương thức tấn công hoàn toàn khác với trước đây được biết đã làm với Yahoo. Hình thức thì vẫn là MITM nhưng phương thức tấn công thì khác nhau tuỳ theo hoàn cảnh cụ thế và có nhiều lí do liên quan.

Vậy tấn công man-in-the-middle là gì?

Theo Wikipedia:

Tấn công man-in-the-middle... là một hình thức của hoạt động thu thập lén dữ liệu, khi đó kẻ tấn công cố tình tạo ra các kết nối ảo để lừa nạn nhận kết nối đến và thu thập dữ liệu mà nạn nhân gửi đi. Thường hình thức tấn công này rất tinh vi, làm cho người dùng lầm tưởng rằng họ đang làm việc trên kết nối riêng tư đến đích nào đó và thoải mái thao tác truyền thông tin ra, nhưng thực tế thì toàn bộ hoạt động đó đang được điều khiển bởi Hacker.

Nếu trở thành sự thật, đây thực sự sẽ là cuộc tấn công vô cùng nguy hiểm với Apple, mục đích chính là lấy thông tin về tài khoản Apple ID của người dùng. Mà như đã biết Apple ID liên quan đến dữ liệu trên iCloud bao gồm iMessages, Photos, Contact,...vv. Không giống như cuộc tấn công gần đây trên Google, cuộc tấn công diễn trên phạm vi cố định và có thể mục đích để phô trương thân thế. Hay cuộc tấn công vào Yahoo chủ yếu để TQ khai thác dữ liệu của một nhóm người nhất định như các cơ quan, tổ chức, nhân vật chính phủ đang dùng nền tảng này, cuộc tấn công vào Apple sẽ ảnh hưởng trực tiếp đại đa số người dùng trên phạm vi lớn hơn, mục đích rõ ràng là khác nhau. Cũng có thể lần này TQ muốn nhầm vào đối tượng là các người dùng Hồng Kông, để lấy các thông tin về cuộc biểu tình đang diễn ra, vốn dĩ nó chỉ được chia sẽ riêng tư tại khu vực này. Lại một lần nữa đích nhấm tới là Video, Photos cá nhân. Nếu người dùng không trang bị kiến thức hoặc cố tình lờ đi các cảnh báo của trình duyệt, để truy cập vào trang web( giả mạo) của Apple, thì mọi thông tin về Apple ID cung cấp để đăng nhập vào hệ thống sẽ bị chiếm đoạt bởi Hacker.

Những gì người dùng cần làm để chống lại cuộc tấn công này?

Việc đầu tiên bạn cần dùng một trình duyệt đáng tin cậy như Chrome, Safari, Firefox trên máy tính hoặc thiết bị di động của mình. Chrome và Firefox sẽ gửi các cảnh báo về an toàn nhằm ngăn chặn việc cố gắng kết nối đến iCloud.com( giả mạo) đang bị điều khiển bởi MITM. China 360 là trình duyệt của Qihoo's, trình duyệt được cho là an toàn và phổ biến với nhiều người dùng, nhưng nó là công cụ hữu hiệu được dùng cho MITM.

Cũng cần hiểu rõ các cảnh báo liên quan đến bảo mật mà trình duyệt gửi đến vì nhiều người dùng sử dụng kết nối ảo riêng( VPN) hoặc điểm truy cập cá nhân tự thiết lập vẫn bị trình duyệt cảnh báo kết nối undisrupted khi truy cập đến iCloud.com. MITM được xây dựng bởi GFW cũng bị trình duyệt nhận dạng là kết nối kém an toàn.

Việc sử dụng các ứng dụng có nguồn gốc từ TQ, cũng nên được xem xét kĩ lưỡng, nhất là khi các ứng dụng đòi quyền truy cập đến iCloud hoặc Account cá nhân khác. Các Hacker sẽ dễ dàng đoán ra mật khẩu của bạn, dựa vào thói quen tạo mật khẩu hay các phép mã hoá phân tích chuỗi. Việc đặt mật khẩu cho Apple ID không trùng lặp với các mật khẩu tài khoản khác được khuyến khích nên được người dùng áp dụng.

Bên cạnh đó việc thiết lập bảo mật 2 lớp là cực kì cần thiết vào thời điểm này. Phương pháp bảo mật này của Apple sẽ quản lí việc đăng nhập bằng cách gửi mã xác minh truy cập đến số di động của bạn đã đăng kí. Nó bảo vệ tài khoản của bạn an toàn dù kẻ tấn công có username và password cũng chẳng làm ăn được gì.

Tấn công MITM mới nhất có thể liên quan đến việc Apple tăng cường các yếu tố về bảo mật trên các iDevices mới ra mắt gần đây. Các cách thức mã hoá mới được Apple áp dụng để ngăn chặn việc nghe lén người dùng của NSA, mà Apple từng bị cáo buộc tiếp tay. Trớ trêu thay, việc này vô tình làm cho việc thu thập dữ liệu người dùng của TQ trở nên khó có thể thực hiện. Và vì thế mà iPhone 6/6+ không được ủng hộ bán tại thì trường ở quốc gia này. MITM được sử dụng để thay thế cho việc các hình thức snooping data cũ đã ko thể dùng nữa, một đích thì như đã nói ở trên không thay đổi mà còn tăng phạm vi.

Cuộc tấn công này sẽ là điều bất ngờ với Apple. Vì trong quá khứ, Apple từng có một tình bạn thân thiết với chính quyền TQ và có chút mù quáng để đạt đến thoả thuận chung, bằng cách phớt lờ câu hỏi về việc: "loại bỏ ứng dụng từ kho ứng dụng TQ". Với mối quan hệ gần gũi trong quá khứ, thật khó để các người điều hành tại Apple nghĩ rằng họ lại bị đối đãi như thế bởi phía TQ. Chắc giờ Tim Cook đang nhìn vào gương và khóc lóc tự hỏi: "Tôi đã làm điều gì sai với bạn?".

Việc này cũng là một lời cảnh báo rõ ràng cho các công ty, tổ chức làm việc với TQ trong các thoả thuận, chương trình nghị sự mà bị kiểm soát bởi họ. Dẫu biết là vậy, nhưng việc bắt tay với các cơ quan chức năng về việc bảo mật nhằm đảm bảo an toàn dữ liệu không phải là con đường dễ dàng ở thị trường TQ. Hợp tác làm ăn với TQ ngày càng được gán mác là quyết định tồi tệ nhất với một công ty nước ngoài đã thực hiện. Nếu có bất kỳ việc gì xảy ra, không chỉ bị TQ cắn vào mông bạn một cái thật đau, mà các mối làm ăn hoặc nhiều người dùng trên toàn thế giới sẽ nhấn nút đóng cửa với bạn.

Bằng chứng kỹ thuật của các cuộc tấn công chống lại iCloud.com (Apple) và login.live.com (Microsoft)

iCloud

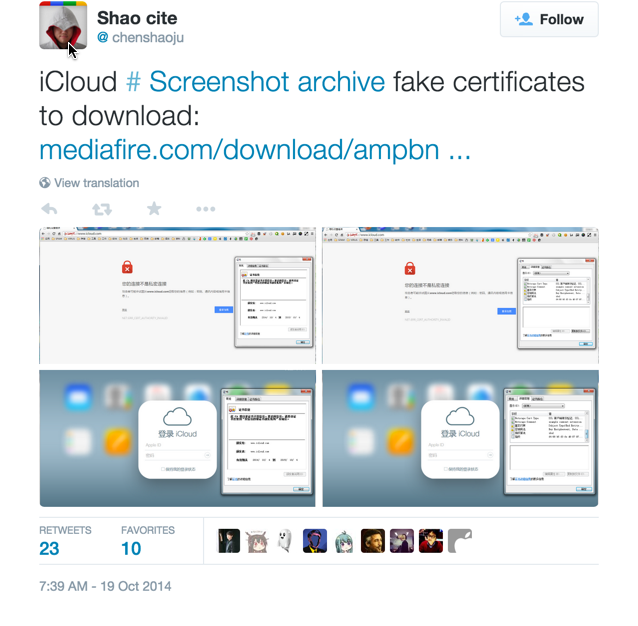

Các GFW (Great Firewall của TQ) hiện đang nghe lén iCloud của Apple. GFW thực hiện một cuộc tấn công MITM trên iCloud bằng cách sử dụng một chứng chỉ tự định nghĩa.

Hacker chỉ tấn công IP 23.59.94.46. Không phải tất cả người dùng ở TQ bị ảnh hưởng vì iCloud DNS có thể trả về các địa chỉ IP khác nhau.

Wirecapture với MITM: https://www.cloudshark.org/captures/03a6b0593436

Chứng chỉ tự ký được sử dụng trong các cuộc tấn công:http://www.mediafire.com/download/ampbnqncc277krv/fakeicloudcert.zip(link is external)

Connection log: http://pastebin.com/tN7kbDV3

Traceroute: http://pastebin.com/8Y6ZwfzG

Hotmail MITM

Wirecap: https://www.cloudshark.org/captures/6011389a8ea3(link is external)

TCP Traceroute: https://twitter.com/siyanmao/status/518963824481681408(link is external)

Cuộc tấn công vào Google và Github mới đây sử dụng phương thức tấn công hoàn toàn khác với trước đây được biết đã làm với Yahoo. Hình thức thì vẫn là MITM nhưng phương thức tấn công thì khác nhau tuỳ theo hoàn cảnh cụ thế và có nhiều lí do liên quan.

Vậy tấn công man-in-the-middle là gì?

Theo Wikipedia:

Tấn công man-in-the-middle... là một hình thức của hoạt động thu thập lén dữ liệu, khi đó kẻ tấn công cố tình tạo ra các kết nối ảo để lừa nạn nhận kết nối đến và thu thập dữ liệu mà nạn nhân gửi đi. Thường hình thức tấn công này rất tinh vi, làm cho người dùng lầm tưởng rằng họ đang làm việc trên kết nối riêng tư đến đích nào đó và thoải mái thao tác truyền thông tin ra, nhưng thực tế thì toàn bộ hoạt động đó đang được điều khiển bởi Hacker.

Nếu trở thành sự thật, đây thực sự sẽ là cuộc tấn công vô cùng nguy hiểm với Apple, mục đích chính là lấy thông tin về tài khoản Apple ID của người dùng. Mà như đã biết Apple ID liên quan đến dữ liệu trên iCloud bao gồm iMessages, Photos, Contact,...vv. Không giống như cuộc tấn công gần đây trên Google, cuộc tấn công diễn trên phạm vi cố định và có thể mục đích để phô trương thân thế. Hay cuộc tấn công vào Yahoo chủ yếu để TQ khai thác dữ liệu của một nhóm người nhất định như các cơ quan, tổ chức, nhân vật chính phủ đang dùng nền tảng này, cuộc tấn công vào Apple sẽ ảnh hưởng trực tiếp đại đa số người dùng trên phạm vi lớn hơn, mục đích rõ ràng là khác nhau. Cũng có thể lần này TQ muốn nhầm vào đối tượng là các người dùng Hồng Kông, để lấy các thông tin về cuộc biểu tình đang diễn ra, vốn dĩ nó chỉ được chia sẽ riêng tư tại khu vực này. Lại một lần nữa đích nhấm tới là Video, Photos cá nhân. Nếu người dùng không trang bị kiến thức hoặc cố tình lờ đi các cảnh báo của trình duyệt, để truy cập vào trang web( giả mạo) của Apple, thì mọi thông tin về Apple ID cung cấp để đăng nhập vào hệ thống sẽ bị chiếm đoạt bởi Hacker.

Những gì người dùng cần làm để chống lại cuộc tấn công này?

Việc đầu tiên bạn cần dùng một trình duyệt đáng tin cậy như Chrome, Safari, Firefox trên máy tính hoặc thiết bị di động của mình. Chrome và Firefox sẽ gửi các cảnh báo về an toàn nhằm ngăn chặn việc cố gắng kết nối đến iCloud.com( giả mạo) đang bị điều khiển bởi MITM. China 360 là trình duyệt của Qihoo's, trình duyệt được cho là an toàn và phổ biến với nhiều người dùng, nhưng nó là công cụ hữu hiệu được dùng cho MITM.

Cũng cần hiểu rõ các cảnh báo liên quan đến bảo mật mà trình duyệt gửi đến vì nhiều người dùng sử dụng kết nối ảo riêng( VPN) hoặc điểm truy cập cá nhân tự thiết lập vẫn bị trình duyệt cảnh báo kết nối undisrupted khi truy cập đến iCloud.com. MITM được xây dựng bởi GFW cũng bị trình duyệt nhận dạng là kết nối kém an toàn.

Việc sử dụng các ứng dụng có nguồn gốc từ TQ, cũng nên được xem xét kĩ lưỡng, nhất là khi các ứng dụng đòi quyền truy cập đến iCloud hoặc Account cá nhân khác. Các Hacker sẽ dễ dàng đoán ra mật khẩu của bạn, dựa vào thói quen tạo mật khẩu hay các phép mã hoá phân tích chuỗi. Việc đặt mật khẩu cho Apple ID không trùng lặp với các mật khẩu tài khoản khác được khuyến khích nên được người dùng áp dụng.

Bên cạnh đó việc thiết lập bảo mật 2 lớp là cực kì cần thiết vào thời điểm này. Phương pháp bảo mật này của Apple sẽ quản lí việc đăng nhập bằng cách gửi mã xác minh truy cập đến số di động của bạn đã đăng kí. Nó bảo vệ tài khoản của bạn an toàn dù kẻ tấn công có username và password cũng chẳng làm ăn được gì.

Tấn công MITM mới nhất có thể liên quan đến việc Apple tăng cường các yếu tố về bảo mật trên các iDevices mới ra mắt gần đây. Các cách thức mã hoá mới được Apple áp dụng để ngăn chặn việc nghe lén người dùng của NSA, mà Apple từng bị cáo buộc tiếp tay. Trớ trêu thay, việc này vô tình làm cho việc thu thập dữ liệu người dùng của TQ trở nên khó có thể thực hiện. Và vì thế mà iPhone 6/6+ không được ủng hộ bán tại thì trường ở quốc gia này. MITM được sử dụng để thay thế cho việc các hình thức snooping data cũ đã ko thể dùng nữa, một đích thì như đã nói ở trên không thay đổi mà còn tăng phạm vi.

Cuộc tấn công này sẽ là điều bất ngờ với Apple. Vì trong quá khứ, Apple từng có một tình bạn thân thiết với chính quyền TQ và có chút mù quáng để đạt đến thoả thuận chung, bằng cách phớt lờ câu hỏi về việc: "loại bỏ ứng dụng từ kho ứng dụng TQ". Với mối quan hệ gần gũi trong quá khứ, thật khó để các người điều hành tại Apple nghĩ rằng họ lại bị đối đãi như thế bởi phía TQ. Chắc giờ Tim Cook đang nhìn vào gương và khóc lóc tự hỏi: "Tôi đã làm điều gì sai với bạn?".

Việc này cũng là một lời cảnh báo rõ ràng cho các công ty, tổ chức làm việc với TQ trong các thoả thuận, chương trình nghị sự mà bị kiểm soát bởi họ. Dẫu biết là vậy, nhưng việc bắt tay với các cơ quan chức năng về việc bảo mật nhằm đảm bảo an toàn dữ liệu không phải là con đường dễ dàng ở thị trường TQ. Hợp tác làm ăn với TQ ngày càng được gán mác là quyết định tồi tệ nhất với một công ty nước ngoài đã thực hiện. Nếu có bất kỳ việc gì xảy ra, không chỉ bị TQ cắn vào mông bạn một cái thật đau, mà các mối làm ăn hoặc nhiều người dùng trên toàn thế giới sẽ nhấn nút đóng cửa với bạn.

Bằng chứng kỹ thuật của các cuộc tấn công chống lại iCloud.com (Apple) và login.live.com (Microsoft)

iCloud

Các GFW (Great Firewall của TQ) hiện đang nghe lén iCloud của Apple. GFW thực hiện một cuộc tấn công MITM trên iCloud bằng cách sử dụng một chứng chỉ tự định nghĩa.

Hacker chỉ tấn công IP 23.59.94.46. Không phải tất cả người dùng ở TQ bị ảnh hưởng vì iCloud DNS có thể trả về các địa chỉ IP khác nhau.

Wirecapture với MITM: https://www.cloudshark.org/captures/03a6b0593436

Chứng chỉ tự ký được sử dụng trong các cuộc tấn công:http://www.mediafire.com/download/ampbnqncc277krv/fakeicloudcert.zip(link is external)

Connection log: http://pastebin.com/tN7kbDV3

Traceroute: http://pastebin.com/8Y6ZwfzG

Hotmail MITM

Wirecap: https://www.cloudshark.org/captures/6011389a8ea3(link is external)

TCP Traceroute: https://twitter.com/siyanmao/status/518963824481681408(link is external)

Last edited: